Что такое двухфакторная аутентификация (2FA)?

Многофакторная аутентификация (MFA) – это система, предназначенная для защиты вашего доступа к услугам, запрашивая у вас более одного доказательства. Наиболее распространенной формой MFA является двухфакторная аутентификация (2FA).

В наш век цифровых технологий пароли распространены повсеместно. Мы используем их для доступа к нашей почте, нашим учетным записям в социальных сетях и нашим личным банковским платформам.

Когда Интернет был новым, а онлайн-сервисов было мало, популярным был простой для запоминания общий пароль. Однако по мере того, как использование Интернета резко возросло, использование одного пароля для многих служб стало не только обременительным, но и уязвимым, учитывая, что мы делимся значительной частью нашей конфиденциальной личной информации в Интернете и пользуемся финансовыми услугами. В результате мы начали использовать более надежные пароли и желательно разные пароли для разных сервисов. Независимо от того, насколько надежен пароль, все, что ему потребуется, это одна утечка базы данных, и ваша учетная запись будет скомпрометирована.

Теперь, если пароли подвержены утечке из базы данных, что мы можем сделать, чтобы обезопасить себя? Что ж, к счастью, у экспертов по безопасности есть решение для этого – многофакторная аутентификация.

Многофакторная аутентификация (MFA)

Многофакторная аутентификация (MFA) – это система, предназначенная для защиты вашего доступа к услугам, запрашивая у вас более одного элемента идентификации или проверки, также называемого доказательством. Используемый вами пароль является одним из таких доказательств, которые «аутентифицируют» вас. Однако, как мы только что обсуждали, пароль – это то, что может быть взломано в случае кибератаки. Многофакторная аутентификация требует от вас предоставить два или более свидетельства для подтверждения вашей личности. По сути, это двух или более этапный процесс, в котором вы подтверждаете свою личность на машине (обычно удаленной), предоставляя дополнительные доказательства (помимо пароля) для проверки.

Двухфакторная аутентификация (2FA)

Наиболее распространенной формой MFA является двухфакторная аутентификация (2FA), при которой для доступа требуется дополнительное свидетельство или “фактор”. Теперь, это доказательство, на которое мы обращаем особое внимание, обычно подразделяется на три типа: фактор знания, фактор обладания и биометрический фактор. Давайте рассмотрим эти факторы по одному.

1. Фактор знаний

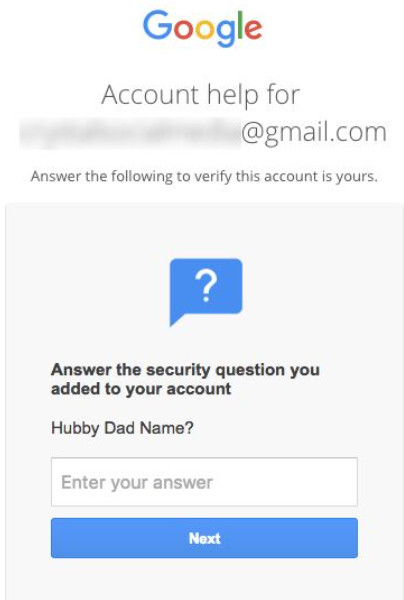

Фактор знания – это фактор, который знает только пользователь. В идеале это тот фактор, который он должен знать исключительно. Традиционный способ аутентификации (одноэтапный) – это когда вы вводите свое имя, имя пользователя или адрес электронной почты, а затем вводите пароль. Само собой разумеется, что этот пароль должен знать только вы. Кроме того, этот пароль никогда не должен никому сообщаться. Итак, «пароль» – это наиболее распространенная форма фактора знания.

Если не пароль, то это может быть числовой PIN-код (личный идентификационный номер), который состоит только из цифр (без букв и специальных символов). Некоторые службы поддерживают резервный уровень дополнительных знаний помимо пароля / PIN-кода. Это в форме секретного вопроса. Например, платформа может запросить девичью фамилию вашей матери, ваш любимый цвет или дату вашего рождения.

2. Фактор владения

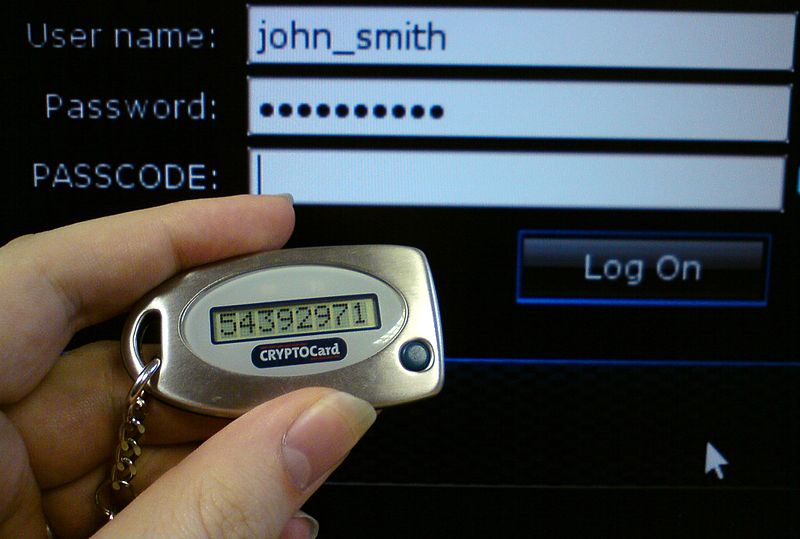

Это еще один фактор, на который аутентификаторы 2FA обычно полагаются как на дополнительную меру для подтверждения вашей личности. Фактор владения – это фактор или свидетельство, которым обладает только пользователь. Эти владения могут иметь форму аппаратного или программного токена.

Аппаратный токен – это физический объект (аутентификатор), предоставляемый поставщиком услуг, к услугам которого вам может потребоваться доступ. Это физический объект, т. е. Выделенное оборудование. Аппаратные токены бывают двух типов: подключенный токен и отключенный токен. Подключенный токен – это аппаратное обеспечение, которое необходимо подключить к компьютеру или мобильному телефону для подтверждения вашей личности. Это может быть USB-накопитель или карта памяти.

Отключенный аппаратный токен является автономным аутентификатором. Обычно он поставляется со встроенным дисплеем, на котором постоянно генерируются коды подтверждения для упрощения аутентификации. Лучшее в отключенных аппаратных аутентификаторах – это то, что они не требуют активного подключения к Интернету для работы. Кроме того, они устраняют необходимость подключения их к компьютеру или мобильному устройству для работы.

Программный токен – это метод аутентификации, при котором поставщик услуг предоставляет проверочный код с помощью программного или сетевого сервиса. Обычно это делается путем отправки проверочного кода по SMS. Программный токен является наиболее широко используемым вторым шагом в 2FA, на котором одноразовый пароль на основе времени (TOTP или просто OTP) отправляется через мобильный телефон, который необходимо ввести (в течение установленного времени) для доступа после того, как пользователь вводит свой пароль. Помимо SMS, некоторые поставщики услуг отправляют проверочный код по электронной почте, в приложении или на доверенном устройстве, подключенном к Интернету, для второй этап аутентификации 2FA.

В большинстве случаев двухфакторной аутентификации или двухэтапной проверки, которые вы используете для доступа к учетной записи в Интернете, используется фактор знания (в виде пароля). После подтверждения фактора знаний пользователю предлагается ввести уникальный код, отправленный через SMS / электронную почту / приложение. Если обе части информации, предоставленные пользователем, верны, только тогда он / она может получить доступ. Помимо этих двух факторов, в системах многофакторной аутентификации начинает использоваться новый тип фактора – биометрический фактор.

3. Биометрический фактор

Это последний разработанный фактор аутентификации. Он аутентифицирует вас на основе того, кем вы являетесь или что у вас есть (по сути). В отличие от аппаратного аутентификатора, вам как пользователю не нужно обладать чем-то дополнительным или уникальным, чтобы подтвердить свою личность. Вместо этого машина (с помощью специальных датчиков) будет проверять, действительно ли вы являетесь тем же человеком, который соответствует учетным данным для входа. Это может быть реализовано с помощью распознавания отпечатков пальцев, распознавания лиц или голоса. Некоторые технологические компании даже работают над аутентификацией на основе шаблона ввода ключевых слов или стиля ходьбы человека! Из всех этих вариантов отпечаток пальца является наиболее популярной и надежной формой биометрической аутентификации.

Судя по всему, биометрическая аутентификация – это круто и избавляет от необходимости ждать одноразовых паролей или иметь специальное оборудование, но у них есть свой набор проблем.

Во-первых, для реализации биометрической формы аутентификации потребуется специализированное оборудование (датчики чтения). Эти датчики будут уникальными для типа биометрической аутентификации. Это означает, что поставщик услуг должен включать отдельные датчики, такие как считыватель отпечатков пальцев, аудиорекордер или сканер радужной оболочки глаза, для аутентификации пользователей. Эти добавленные функции приводят к дополнительным расходам с точки зрения поставщика услуг.

Есть также проблемы со стороны некоторых пользователей, многие из которых не хотят делиться своей биометрической информацией с компаниями. Это опасение до некоторой степени обосновано, поскольку биометрия все чаще используется в наблюдении и часто вторгается в личное пространство, которое является неприемлемым для многих людей. Более того, в отличие от своего PIN-кода или пароля, вы не можете менять биометрический отпечаток на случай, если ваши биометрические данные будут скомпрометированы.

Насколько безопасна 2FA?

Хотя многофакторная аутентификация или двухфакторная аутентификация, несомненно, более безопасна, чем аутентификация только по паролю, эти системы не являются непобедимыми.

Чтобы взломать систему, защищенную 2FA, хакер получит доступ либо путем приобретения аппаратного токена, необходимого для входа в систему, либо он может попытаться получить данные по незащищенной сети, через которую передается проверочный код. Это можно сделать с помощью фишинг-атаки или клонирования аппаратного токена. Однако есть другой способ, не требующий особого опыта – атака через восстановление учетной записи или сброс учетной записи.

Используя возможность восстановления учетной записи , хакер может обойти защиту 2FA, если у него есть доступ к паролю электронной почты пользователя.

Когда кто-либо подает заявку на восстановление учетной записи, поставщик услуг этой учетной записи может отправить пользователю временный пароль по почте. Если предположить, что хакер каким-то образом знает ваш пароль электронной почты, он получит этот временный пароль и получит несанкционированный доступ к другим учетным записям. Ему не нужно вводить OTP или другой код безопасности, если восстановление учетной записи отключает аутентификацию 2FA. Это неотъемлемая проблема многих вариантов восстановления учетной записи в Интернете.

Некоторые эксперты считают, что для решения этой проблемы был бы полезен дополнительный биометрический фактор, потому что самозванец практически не может выдать себя за ваши отпечатки пальцев или радужную оболочку глаза. Однако, как мы обсуждали ранее, многим пользователям неудобно делиться своими биометрическими данными.

Принятие и будущее 2FA

Поскольку кибератаки становятся все более распространенными, а хакеры используют такие методы, как атаки грубой силы, одноэтапная аутентификация в виде пароля делает онлайн-учетные записи уязвимыми. Вот почему все крупные технологические компании, такие как Яндекс, Google, Amazon, Apple, Facebook, Microsoft, Dropbox, Paypal и т.д., Предоставляют 2FA для защиты вашей учетной записи.

Безопасность ИТ (информационных технологий) и связанные с ней взломы похожи на игру полицейских и грабителей, в которой вор всегда ищет новые способы проникновения в систему. В будущем хакеры почти наверняка найдут новые способы атаковать системы, реализованные с помощью 2FA, но киберпреступникам все равно будет намного сложнее прорваться через два уровня безопасности!